Che cos’è l’hacking dello schermo e come puoi proteggerti?

Potresti aver già sentito il termine “screen hacking”, ma potresti non essere sicuro di cosa significhi. L’hacking dello schermo o l’hacking del touch screen è un tipo di attacco informatico che comporta l’assunzione del controllo dello smartphone o del touchscreen del computer di qualcuno senza la sua autorizzazione.

Assumendo il controllo del tuo touchscreen, gli aggressori possono eseguire varie attività dannose. I cyberattaccanti possono anche usarlo per ottenere l’accesso a informazioni sensibili come password e nomi utente.

Quindi cosa comporta l’hacking dello schermo? E, soprattutto, come puoi proteggerti da esso?

Cos’è l’hacking della schermata di blocco?

L’hacking dello schermo viene solitamente eseguito sfruttando il touchscreen di un dispositivo. Gli aggressori possono essere in grado di accedere allo schermo da remoto oppure possono interagire fisicamente con esso e sfruttare i punti deboli dell’hardware o del software. Questo viene fatto sfruttando l’interferenza elettromagnetica (EMI), il processo mediante il quale i segnali elettrici possono essere rilevati e manipolati. Poiché i dispositivi touchscreen contengono una varietà di segnali elettrici, ciò li rende vulnerabili alle interferenze elettromagnetiche. L’hacking dello schermo può anche comportare lo sfruttamento di difetti nel sistema operativo del dispositivo o nella progettazione dell’hardware.

Utilizzando EMI, gli hacker possono introdurre in remoto punti di contatto falsi in un touchscreen del dispositivo e possono controllare il dispositivo senza toccarlo effettivamente.

Una volta che gli hacker ottengono l’accesso al tuo schermo, possono eseguire varie attività dannose come la modifica della password della schermata di blocco, l’accesso a dati sensibili, l’installazione di malware e altro ancora.

Cos’è il tocco fantasma?

Ghost touch, chiamato anche screen tapping o phantom touch, è un tipo di hacking del touch screen che prevede l’utilizzo di un piccolo dispositivo (ad esempio uno smartphone, un tablet o un laptop) per controllare l’attività sullo schermo di un altro dispositivo. Questo è quando un hacker utilizza EMI per simulare un dito falso o un oggetto sul touchscreen e può controllarlo senza contatto fisico. Controllando i movimenti del touch screen, gli hacker possono accedere a informazioni sensibili come password e dati personali senza lasciare alcuna traccia fisica di la loro presenza. Ghost touch può anche essere utilizzato per avviare attacchi di hacker, come effettuare acquisti all’insaputa del proprietario o accedere a conti finanziari.

I problemi di tocco fantasma non sono sempre dovuti agli hacker, ma possono essere indicativi di attività dannose.

Come viene eseguito l’hacking dello schermo?

Ecco i passaggi che gli aggressori informatici adottano per condurre con successo l’hacking del touchscreen.

Passaggio 1: cerca un luogo adatto

Gli hacker cercheranno un luogo pubblico in cui hanno accesso allo schermo di un dispositivo. Questo potrebbe essere in una lounge dell’aeroporto, in un bar, in una biblioteca o persino su un treno. In tali luoghi, possono utilizzare l’EMI per accedere al touch screen dei dispositivi che sono tenuti sul tavolo con lo schermo rivolto verso il tavolo.

Passaggio 2: installare l’apparecchiatura EMI

Una volta che l’hacker trova una posizione adatta, installa le proprie apparecchiature EMI. Consiste in un’antenna e un amplificatore, che creano segnali magnetici che possono essere utilizzati per interferire con il campo elettromagnetico del dispositivo touchscreen.

Passaggio 3: inviare segnali elettromagnetici

L’hacker invia quindi onde elettromagnetiche a frequenze specifiche per interferire con i segnali del touchscreen e generare falsi tocchi sullo schermo per ottenerne il controllo. Gli aggressori possono iniettare impulsi elettromagnetici negli elettrodi del touchscreen per far sì che gli eventi vengano registrati come eventi tattili.

Passaggio 4: accedere al dispositivo

Una volta che l’hacker ha catturato e interferito con il campo elettromagnetico del dispositivo, può accedervi e prenderne il controllo. Ciò consente loro di eseguire varie attività dannose.

Cosa possono fare gli aggressori utilizzando l’hacking dello schermo?

Gli hacker dello schermo possono eseguire una serie di attività dannose sul dispositivo, ad esempio:

- Ricevi o effettua chiamate : gli hacker possono accedere alla rubrica del dispositivo e comporre numeri per effettuare chiamate o ricevere chiamate in arrivo.

- Avvia siti Web dannosi utilizzando la tastiera : l’hacker può avviare un sito Web o una pagina Web dannosi e quindi digitare i comandi sulla tastiera.

- Installa malware : gli intrusi possono installare malware sul dispositivo all’insaputa dell’utente, consentendo loro di ottenere l’accesso a dati riservati.

- Intercetta messaggi : l’attaccante informatico può utilizzare l’hacking dello schermo per intercettare, leggere, scrivere ed eliminare messaggi dal dispositivo.

- Accesso alle informazioni di contatto : gli aggressori possono anche ottenere l’accesso ai contatti di un dispositivo, inclusi indirizzi e-mail e numeri di telefono.

- Accesso agli account dei social media : gli hacker dello schermo possono accedere agli account dei social media dell’utente e pubblicare messaggi o collegamenti dannosi.

Quali sono le indicazioni dell’hacking dello schermo?

È difficile rilevare l’hacking dello schermo nelle sue fasi iniziali poiché l’hacker non lascia alcuna prova fisica. Tuttavia, ci sono alcuni segnali di avvertimento che puoi tenere d’occhio se sospetti che il tuo dispositivo sia stato violato.

Quando si configura un nuovo dispositivo, ad esempio, gli utenti di solito salvano le proprie preferenze e impostazioni. Se noti modifiche a queste impostazioni, potrebbe indicare che il tuo dispositivo è stato violato. Allo stesso modo, se noti messaggi o chiamate insoliti, è possibile che un hacker abbia avuto accesso al tuo dispositivo.

Gli hacker dello schermo possono utilizzare grandi quantità di dati per controllare il dispositivo. Se noti un utilizzo dei dati insolitamente elevato, potrebbe essere in esecuzione qualcosa di dannoso.

E se il tuo dispositivo è accoppiato con un dispositivo Bluetooth che non riconosci, anche questo potrebbe essere un segno di hacking dello schermo.

Come proteggersi dall’hacking dello schermo

Dati i pericoli dell’hacking dello schermo, è importante adottare misure per proteggere te stesso e il tuo dispositivo da tali attacchi. Ecco alcuni suggerimenti che possono aiutare.

Utilizzare un metodo di sblocco sicuro

Il modo più efficace per proteggere il tuo dispositivo dagli attacchi di hacking dello schermo è utilizzare un metodo di sblocco sicuro. Se il tuo telefono supporta l’autenticazione biometrica come l’impronta digitale o il riconoscimento facciale, assicurati di utilizzarla al posto di una sequenza o di un PIN.

Abilita l’autenticazione a due fattori

L’autenticazione a due fattori (2FA) è un ulteriore livello di sicurezza per il tuo dispositivo, che richiede di inserire un codice inviato al tuo dispositivo o numero di telefono oltre alla tua password. 2FA assicura che anche se qualcuno ha la tua password, non sarà in grado di ottenere l’accesso senza il codice aggiuntivo.

Fai attenzione nei luoghi pubblici

Quando utilizzi il tuo dispositivo in luoghi pubblici, prendi ulteriori precauzioni per assicurarti che lo schermo del tuo dispositivo non sia esposto. Evita di lasciare il telefono incustodito e tienilo fuori dalla vista quando non lo usi.

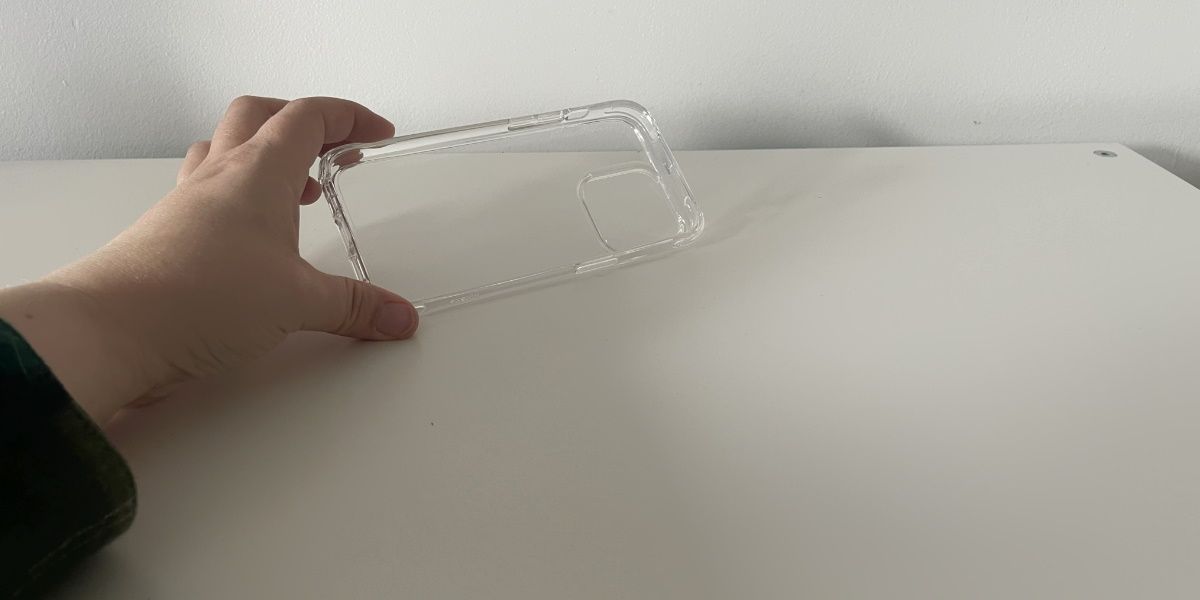

Usa custodie non magnetiche

Quando utilizzi uno smartphone, un laptop o un tablet in pubblico, considera di investire in una custodia non magnetica. Questo può aiutare a proteggere il tuo dispositivo da malintenzionati che potrebbero tentare di ottenere l’accesso tramite l’hacking dello schermo.

Fai attenzione all’hacking della schermata di blocco

L’hacking della schermata di blocco può essere devastante, quindi è importante prendere provvedimenti per proteggersi. È essenziale utilizzare un metodo di sblocco sicuro, abilitare l’autenticazione a due fattori, prestare particolare attenzione nei luoghi pubblici e investire in custodie non magnetiche per i tuoi dispositivi. Seguendo questi suggerimenti, puoi assicurarti che l’hacking dello schermo non sia un problema.

Lascia un commento